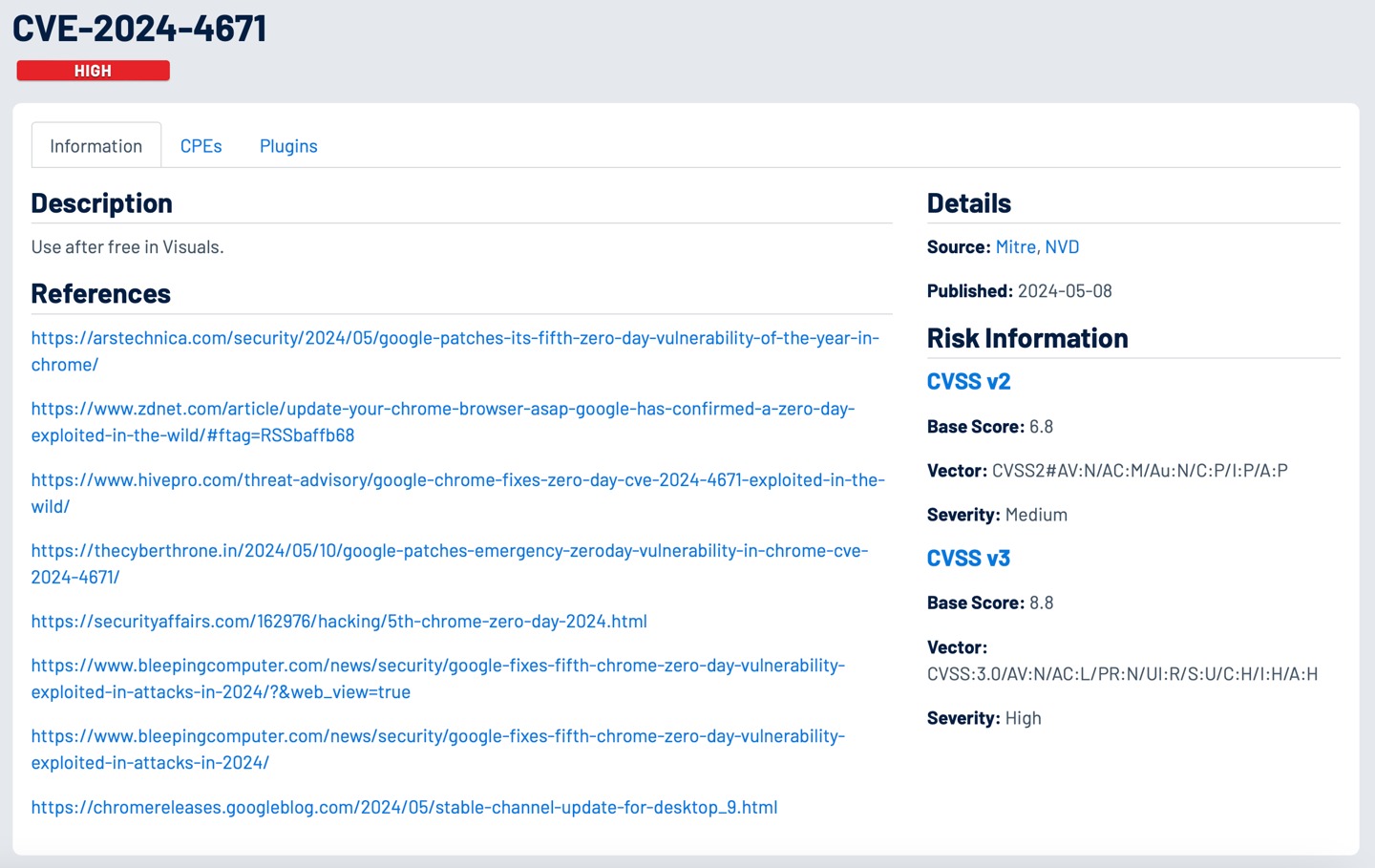

3月底时,Typecho 博客程序爆出存在严重的存储型 XSS 漏洞,受影响范围为 Typecho 1.2.0 - 1.2.1 rc 版本。

如果用户在评论区的网址或邮箱字段插入恶意 JS 脚本,提交脚本后存储数据库,管理员访问审核评论时就会执行脚本,从已知的情况看,恶意脚本执行的结果,一是获取Cookie,另一是通过 404.php 写入一句话木马。这个漏洞危险系数很高 ,可以直接前台拿 Shell。

Typecho 经过紧急排查,修复了此类问题,发布了 Typecho 1.2.1 正式版。此版本主要是一个安全更新,建议所有用户升级。

主要更新内容

XSS 漏洞

由于参数和对提交数据的过滤不严,造成了站点会被攻击者利用的漏洞。此次修复后你可以安全地打开已经被攻击者污染的评论数据,当然我们建议你删除它们。

对 MySQL 的 SSL 支持

在某些运行环境中你可能需要通过 SSL 来连接 MySQL 数据库,此版本已经加上了这一支持。

更多的小更新

- 对 PHP 8.1 的更多支持

- 其它 Bug 修复

博客升级步骤

升级 Typecho是一件非常轻松的事情,按照下面的步骤完成即可。

1、下载最新版

请访问 https://typecho.org/download 获得最新的稳定版本,并下载。

2、删除服务器上的旧文件

请在服务器上删除如下目录和文件:

/admin/

/var/

/index.php

/install.php

注意,请千万不要删除/usr/目录,因为这个目录包含了你的主题,插件和上传的文件,它无需被升级。

3、上传新文件

请把你下载的压缩文件解压后,上传以上已经删除的文件和目录,这实际上是执行了一次覆盖操作,让我再来重复一遍需要上传的目录和文件:

/admin/

/var/

/index.php

/install.php

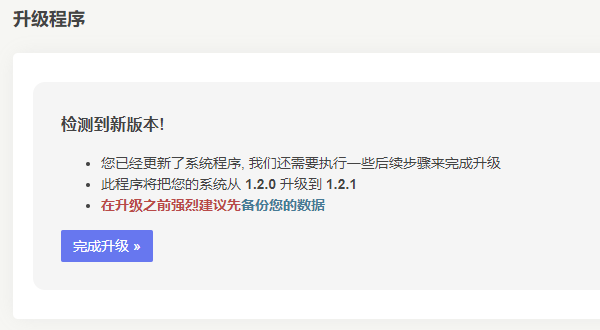

4、完成升级

当你没有进行下面的步骤时,访问前台页面可能回出现错误提示,请不要管他们,直接访问你的 admin 页面,按提示完成升级即可恢复正常。

用一个具有管理员权限的用户登录后台,系统会提示检测到新版本需要升级,点击完成升级按钮即可完成升级。

如果在升级完成后,进入首页出现 500 或其他错误,请进入 admin 页面禁用所有的插件,并启用默认模板。如果正常,请逐步排查插件或模板存在的问题。

历史上的今天:

今天没有相关的历史文章。

感谢告知,马上修复。

@Mr.Chou 安全更新,我们还是要及时升级,确保网站安全。

边栏加了代码,升级后500,还原回去修改代码再升级,也是折腾

@空空裤兜 生命在于折腾,哈哈。

可算发布正式版了

@Pampo 更新有点慢,但确实是轻量博客程序中佼佼者。

都来折腾。

只用过一次Typecho,不错的blog系统。

@夏日博客 相比起来,WordPress 的易用性和生态环境都是最好的。

真不懂,但是感觉还是非常的厉害的

@pbtca 这个博客程序比较轻量,适用个人用。

当年为了怎么升级Typecho还去查了网络

@子痕 Typecho 现在使用也挺便捷的,就是插件和主题稍少。